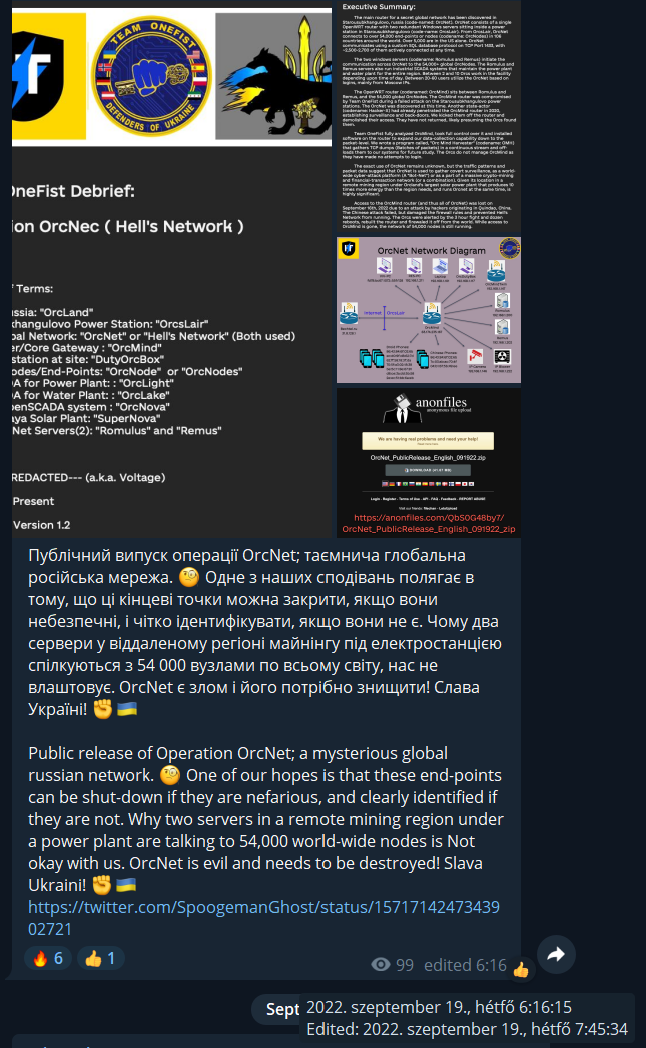

Az ukránbarát Team OneFist azt állítja, hogy az általuk Operation OrcNet-nek elnevezett műveletben feltörte az orosz Sztaroszubhangulovo (Старосубхангулово) település fő router-ét. A router-en keresztül pedig egy meglehetősen érdekes és kiterjedt hálózatot találtak.

A hálózathoz több mint 54 000 végpont csatlakozik 106 országból. A legtöbb amerikai és kínai (10 271 és 4 151 db). Ugyanakkor 91 végpont Magyarországot is képviseli.

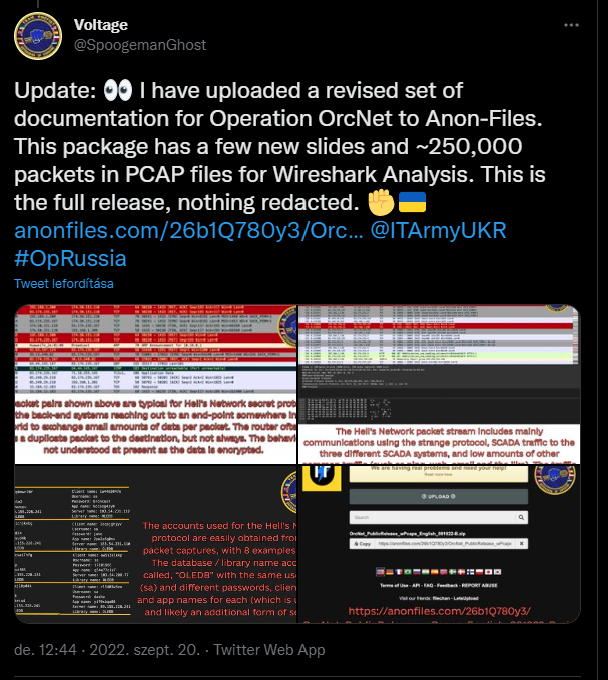

A kapcsolódó hírt a OneFist szeptember 19-én tette közzé és másnap, 20-án kiegészítette további frissítéssel, amiket letölthetővé tett.

Geolokáció és helyi szolgáltatások

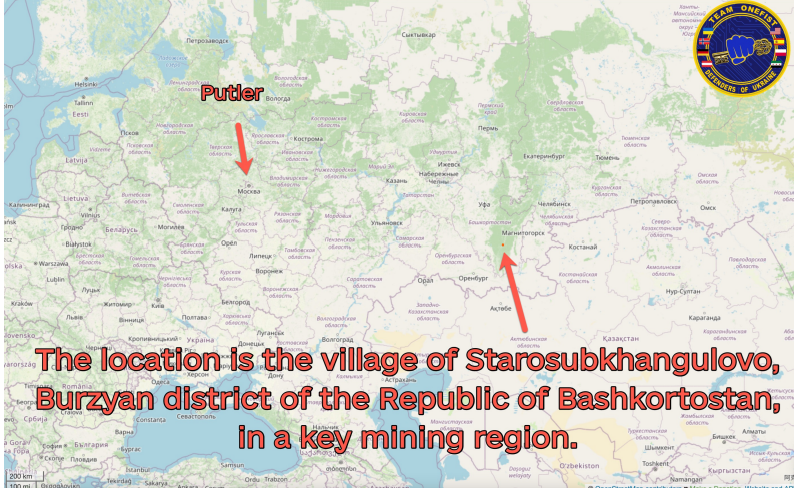

Sztaroszubhangulovo (Старосубхангулово) Oroszország közepén egy vidéki település, ami az oroszországi Baskortostani Köztársaságban található Burzyansky körzet adminisztratív központja, a Belaja folyó mellett található. Lakossága mindössze 4 000 körüli.

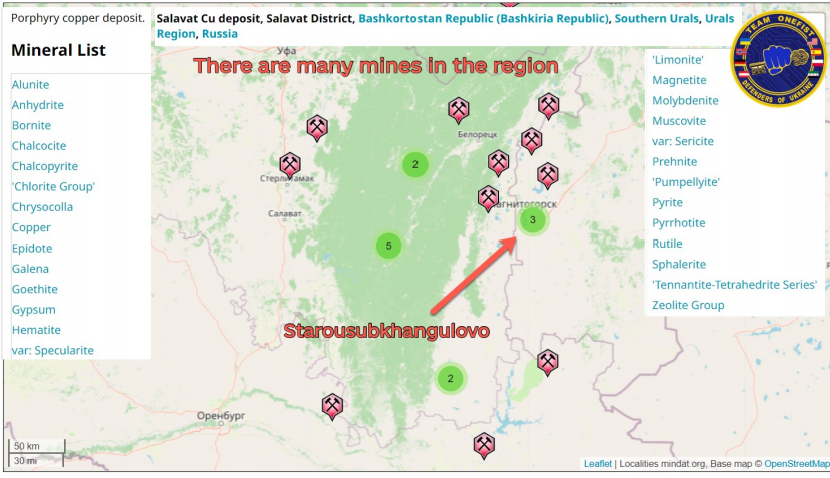

Itt található Oroszország legértékesebb bányái közül néhány.

A település és annak vonzáskörzete az orosz oligarchák kedvelt pihenőhelye.

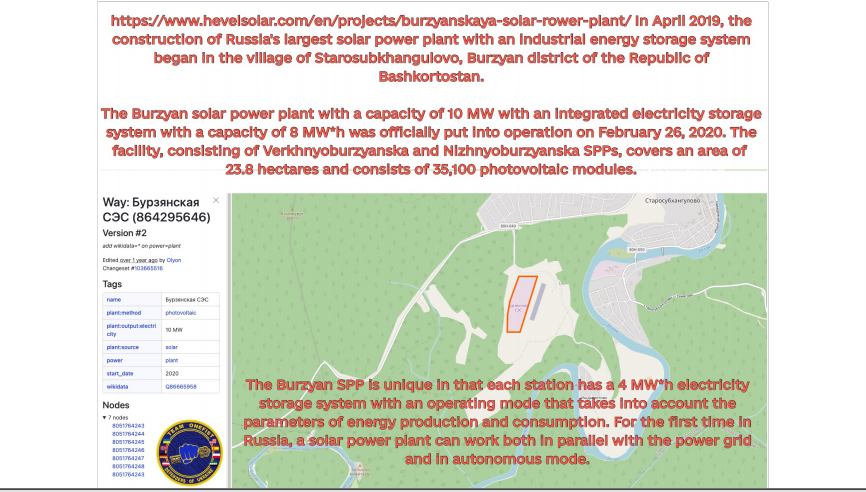

Két naperőmű, köztük Oroszország legnagyobbja, a Burzjanszkaja is itt található.

A OneFist által feltört router a két erőmű egyikénél vagy legalábbis annak közelében található. (A router geolokációját csak megközelítőleg sikerült beazonosítaniuk a hekkereknek.) A router-t, a kapcsolódó adatai szerint 2016-ban üzemelték be, a napelem park 2019 és 2020 között épült.

Az „OrcNet” avagy a feltárt hálózat

A OneFist, állítása szerint, az orosz Sztaroszubhangulovo (Старосубхангулово) település fő router-ét törte fel, majd a router-en keresztül egy meglehetősen érdekes és kiterjedt hálózatot tárt fel.

A hálózathoz 106 országból több mint 54 000 végpont csatlakozik. A legtöbb amerikai és kínai (10 271 és 4 151 db).

A feltört fő router az 1433-as porton keresztül kommunikál ezekkel a végpontokkal. Az 1433-as portot az SQL adatbázis protokollja használja hivatalosan.

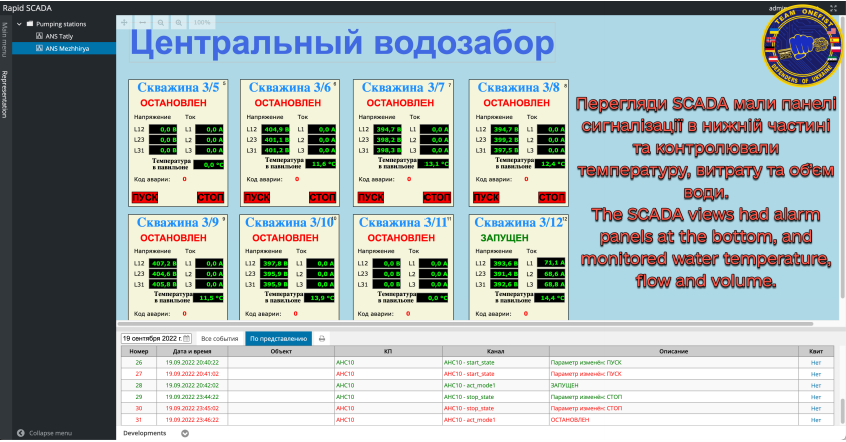

További a router-en keresztül kommunikáló helyi SCADA/ICS rendszereket is találtak a hekkerek, amik egy részéhez is hozzáfértek. Ezek a település, körzet ipari rendszereihez tartoznak elvileg.

Röviden az eredmények a OneFist összefoglalójából:

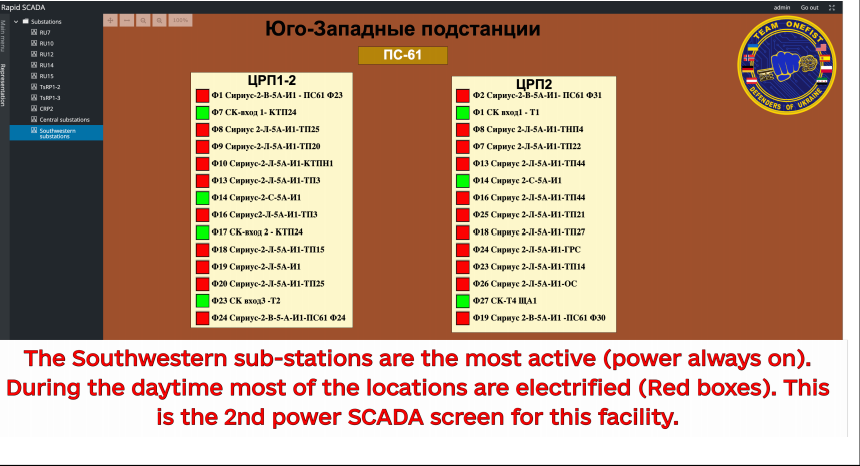

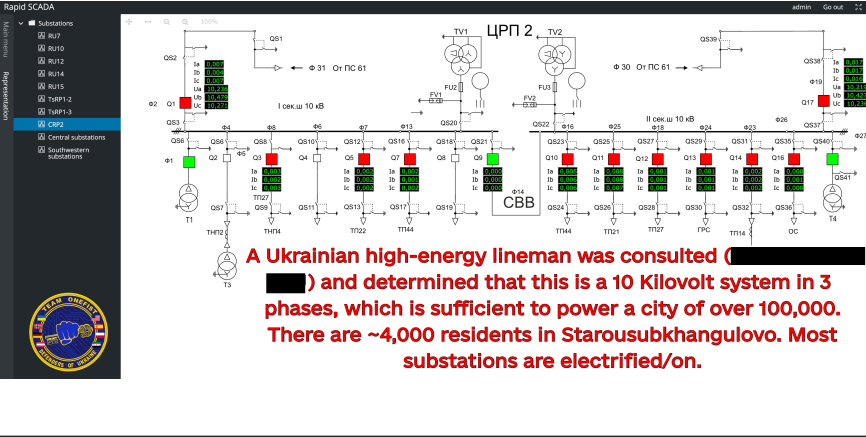

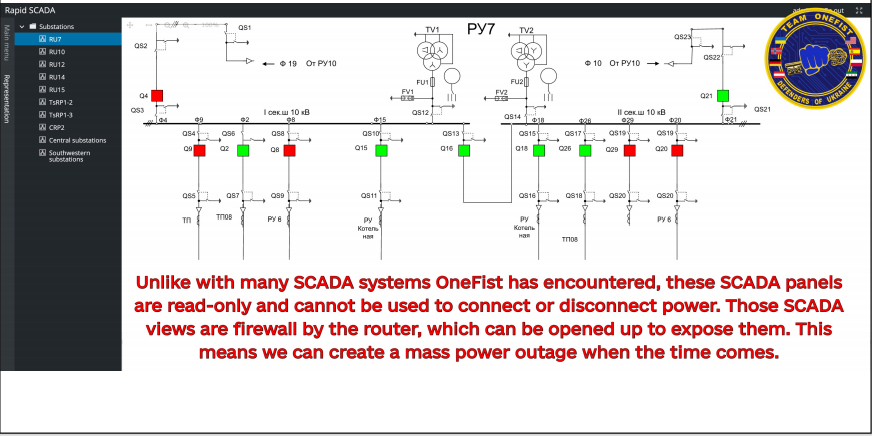

A régió energiaátviteli rendszerét is feltörték, ahol SCADA-paneleket találtak, melyek adatai alapján az alábbiakat állapították meg:

- A naperőmű 8 megawattos akkumulátoros tartaléktárolóval rendelkezik, ami nem jellemző egy ilyen távoli régióban.

- Sok alállomás valamiért nincs bekapcsolva (a kapcsolódó képernyőmentéseken látható kapcsolók állapotához magyarázat: zöld=kikapcsolt, piros=bekapcsolt). A nagyarányú kikapcsolt állapot okát nem sikerült kideríteni.

- Egy vízmű is azonosításra került, amit azonban még nem tudott megnézni a OneFist.

Amik a feltört router alapján megállapíthatók:

Na ezt elmesélem nektek az idei ITBN konferencián.